Arrêté du 15 mars 2021 portant approbation de l'instruction ministérielle n° 900 sur la protection du secret et des informations diffusion restreinte et sensibles

| Date de signature : | 15/03/2021 | Statut du texte : | En vigueur |

| Date de publication : | 30/04/2021 | Emetteur : | Ministère des Armées |

| Consolidée le : | Source : | JO du 30 avril 2021 | |

| Date d'entrée en vigueur : | 01/07/2021 |

Arrêté du 15 mars 2021 portant approbation de l’instruction ministérielle n°900 sur la protection du secret et des informations diffusion restreinte et sensibles

NOR : ARMM2108698A

La ministre des armées,

Art. 2. – Le présent arrêté entre en vigueur le 1er juillet 2021.

Art. 3. – Le présent arrêté sera publié au Journal officiel de la République française sans son annexe n°20.

Fait le 15 mars 2021.

FLORENCE PARLY

INSTRUCTION MINISTÉRIELLE

N°900/ARM/CAB/NP

du 15 mars 2021

RELATIVE À LA PROTECTION DU SECRET ET DES INFORMATIONS DIFFUSION RESTREINTE ET SENSIBLES

Abroge et remplace l’instruction ministérielle N°900/DEF/CAB/DR du 26 janvier 2012

TITRE 1 : PRINCIPES GENERAUX 1

Références :

1. La protection du secret de la défense nationale

Protégeant la Nation contre l’espionnage des services de renseignement étrangers et les tentatives de déstabilisation par des groupements terroristes, criminels, subversifs ou des individus isolés, la protection du secret de la défense nationale participe de la sauvegarde des intérêts fondamentaux de la Nation.

La divulgation à un tiers non qualifié (personne physique ou morale) d’informations et supports classifiés (ISC) peut avoir des conséquences extrêmement préjudiciables, notamment dans les domaines militaire, scientifique et technique ou industriel. Les ISC constituent ainsi de potentielles cibles pour les services étrangers ou pour toute organisation ou individu souhaitant déstabiliser l’État. Indépendamment du caractère malveillant de certains actes, la négligence ou la méconnaissance de la réglementation par le personnel manipulant des ISC font également courir le risque d’une compromission du secret.

Ces menaces justifient la mise en place d’un cadre juridique précis régissant la protection du secret de la défense nationale, exposé dans l’instruction générale interministérielle n° 1300 sur la protection du secret de la défense nationale (IGI 1300), approuvée par arrêté du Premier ministre.

Les dispositions de l’IGI 1300 sont également applicables à la protection des ISC de l’OTAN et de l’UE. Elles sont complétées par l’instruction interministérielle 2100, pour l’OTAN, et l’instruction générale interministérielle 2102, pour l’UE.

2. Déclinaison par le ministère de la défense

La politique de protection du secret appliquée par le MINARM décline les orientations énoncées par le Premier ministre dans l’IGI 1300 et dans les réglementations de l’OTAN et de l’UE. La présente instruction ministérielle (IM 900) définit les modalités d’application des mesures arrêtées par le Premier ministre en les adaptant aux spécificités du ministère.

Il appartient au chef d’organisme(5) de définir les types d’informations qu’il considère comme sensibles.

Organisée sous forme de fiches techniques, la présente instruction facilite l’appropriation de la réglementation relative à la protection des ISC et des informations Diffusion Restreinte ou sensibles par les acteurs du ministère. Si la plupart de ces fiches ont une portée générale, certaines sont néanmoins adressées à des publics spécifiques (par exemple, les entités contractantes pour le titre 6 traitant de la sécurité des systèmes d’information -SSI6 ).

Les modalités particulières qui s’appliquent aux seules entités liées par contrat ou convention au MINARM ou au CEA/DAM sont signalées par un encadré dans le corps du texte.

3. Périmètre d’application de l’IM 900 et mise à jour

La présente IM 900 est principalement destinée à l’usage des officiers de sécurité (OS ou OSSI), maillons essentiels de la chaîne de protection du secret. Elle permet, plus largement, une meilleure sensibilisation aux enjeux de la protection du secret.

Cette instruction est applicable :

La mise à jour des différentes fiches de l’IM 900, en fonction des évolutions législatives ou réglementaires, voire pratiques, est effectuée par le moyen d’instructions modificatives signées par délégation du ministre par le HFCDS8 .

TITRE 2 : STRUCTURES ET INSTRUMENTS DE PILOTAGE ET DE MISE EN ŒUVRE

INTRODUCTION : CHAINES FONCTIONNELLES DE LA PROTECTION DU SECRET

Références :

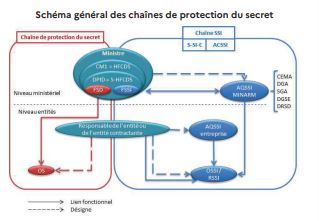

1. Le niveau ministériel

Le ministre est responsable de la protection du secret de la défense nationale et en contrôle l’application. Il fixe, au travers de la présente instruction, les exigences à respecter pour les entités placées sous son autorité ou sa tutelle ainsi que pour les autres entités relevant de son champ de compétences.

Il est assisté du haut fonctionnaire correspondant de défense et de sécurité (HFCDS), chef du cabinet militaire (CM1), qui anime et coordonne la politique de défense et de sécurité.

Le HFCDS est assisté par la direction de la protection des installations, moyens et activités de la défense (DPID), dont le directeur est HFCDS adjoint, qui agit en tant que service du HFCDS (S-HFCDS). La DPID anime les chaînes fonctionnelles de la protection du secret. Elle dispose notamment d’un fonctionnaire de sécurité de défense (FSD) et d’un fonctionnaire de sécurité des systèmes d’information (FSSI) (cf. fiche 2.1).

2. La chaîne fonctionnelle de protection du secret

Elle s’assure de la protection des informations et supports classifiés ainsi que de celle des informations et supports Diffusion Restreinte ou sensibles. Elle est animée par le FSD. Elle a pour finalité d’assurer la sécurité relative aux personnes physiques et morales, de veiller à la gestion et à la protection physique des informations et supports classifiés, protégés par la mention de protection Diffusion Restreinte ou sensibles et au bon fonctionnement des entités qui les manipulent, d’assurer un suivi des lieux abritant(9) des éléments couverts par le secret, de procéder aux contrôles et inspections nécessaires et de proposer toutes dispositions destinées à renforcer l’efficacité des mesures de protection mises en place.

Dans chaque organisme, l’officier de sécurité (cf. fiche 2.5), désigné par le responsable d’organisme (commandant de formation administrative / chef d’établissement – CFA/CE ou chef d’un organisme lié par contrat ou convention avec le MINARM), constitue un maillon de cette chaîne, qui contribue à la mise en application des consignes de sécurité.

Le respect du besoin d’en connaître étant un des fondements de la protection du secret, en conséquence, nul ne peut être simultanément officier de sécurité de deux entités distinctes. Afin de relayer et compléter l’action de l’OS au plus près des divers secteurs d’activités du titulaire du contrat dans lesquels sont traités ou détenus des ISC, le chef d’organisme peut désigner des correspondants de sécurité (CS)(10) dans ces secteurs d’activité sous le contrôle fonctionnel de l’OS. Ils reçoivent, pour cette mission, les orientations et consignes de l’OS.

3. La chaîne sécurité des systèmes d’information (SSI)

La chaîne sécurité des systèmes d’information , animée par le FSSI, comprend la sécurité des systèmes d’information et les articles contrôlés de la sécurité des systèmes d’informations (ACSSI). Elle s’appuie sur les personnes exerçant la fonction d’autorité qualifiée en sécurité des systèmes d’information (AQSSI), d’officier de sécurité des systèmes d’information (OSSI) et de responsable de la sécurité des systèmes d’information (RSSI) (cf. fiche 2.6).

Pour le département ministériel, l’organisation de la chaîne SSI est décrite dans le politique de sécurité des systèmes d’information ministérielle (PSSI-M).

La chaîne SSI assure notamment l’élaboration, la diffusion et la promotion de la réglementation et des exigences particulières en matière de sécurité des systèmes d’information traitant d’informations classifiées et contrôle leur application. Elle veille au déploiement et à la gestion des articles contrôlés de la sécurité des systèmes d’information (ACSSI). Elle est notamment chargée de vérifier l’adéquation des moyens de communication sécurisés avec les besoins de son entité et contribue à la prescription des inspections et contrôles nécessaires.

L’autorité qualifiée en sécurité des systèmes d’information (AQSSI), désignée par le ministre ou le responsable d’entité contractante, est responsable de la SSI auprès d’un service ou d’une direction du ministère, ou d’une entité relevant du ministère. Elle travaille en collaboration avec le FSSI et est chargée d’organiser et d’animer, pour son périmètre de responsabilités11, la chaîne SSI placée sous son autorité.

2.1 : FONCTIONNAIRE DE SECURITE DE DEFENSE ET FONCTIONNAIRE DE SECURITE DES SYSTEMES D’INFORMATION

Référence :

1. Le Fonctionnaire de sécurité de défense

Le fonctionnaire de sécurité de défense (FSD) est placé auprès du DPID, adjoint du HFCDS. Il est en charge de la conduite de la chaîne fonctionnelle de protection du secret. A ce titre, il définit les mesures de protection des informations et supports classifiés, protégés par la mention de protection Diffusion Restreinte ou sensibles et en fait contrôler l’application sur l’ensemble des entités relevant du champ de compétences du ministre de la défense. Il est aussi en charge de leur mise en œuvre sur le seul périmètre du département ministériel. Le FSD du ministère de la défense est le chef du département politique de protection de la DPID. Ses responsabilités font l’objet d’une note particulière.

Pour l’assister dans l’exécution de ses attributions, le FSD s’appuie sur les officiers de sécurité (cf. fiche 2.5) de niveau 1 ou centraux.

2. Le Fonctionnaire de sécurité des systèmes d’information

Le fonctionnaire de sécurité des systèmes d’information (FSSI) est placé auprès du DPID, adjoint du HFCDS.

En tant que tête de chaîne SSI, le FSSI :

TITRE 2 : STRUCTURES ET INSTRUMENTS DE PILOTAGE ET DE MISE EN ŒUVRE

2.2 SERVICES ENQUETEURS DU MINISTERE DE LA DEFENSE

Références :

1. Missions de la DRSD dans le cadre de la protection du secret

En sa qualité de service enquêteur :

En matière de protection du secret, la DRSD est organisée en trois niveaux distincts :

Pour son propre périmètre, la DGSE conduit des enquêtes administratives préalables aux accès (emplois, emprises, habilitations).

Elle réalise des inspections et des contrôles de l'application des instructions et directives relatives à la protection du secret au sein des organismes sous convention ou titulaires de contrats intéressant la défense ou sous-traités à son profit et nécessitant la prise de précautions particulières.

2.3 AUTORITES D’HABILITATION DU MINISTERE DE LA DEFENSE

Références :

L’autorité d’habilitation est l’autorité compétente pour émettre la décision ou le refus d’habilitation(17), en fonction notamment des conclusions transmises par le service enquêteur.

Le secrétaire général de la défense et de la sécurité nationale est l’autorité d’habilitation, par délégation du Premier ministre, pour les demandes d’habilitation au niveau Très Secret faisant l’objet d’une classification spéciale.

Par voie réglementaire, le ministre de la défense délègue son pouvoir d’habilitation à des autorités qui lui sont subordonnées, avec mention du périmètre des compétences associé, au profit du personnel placé sous leur autorité. Ces délégataires peuvent, si nécessaire, déléguer leur signature à certains subordonnés choisis. Reçoivent, notamment, délégation de pouvoir du ministre les autorités mentionnées ci-dessous.

1. Pour les niveaux Secret et Très Secret (hors classifications spéciales) :

En administration centrale du ministère et pour les autorités directement rattachées au ministre :

2. Pour le niveau Secret seulement :

2.4 RESPONSABILITES DU RESPONSABLE D’ORGANISME

Références :

Le responsable d’organisme est le responsable local18 de la sécurité de son personnel, de ses matériels et de ses installations. Dans ce cadre général, il approuve la politique de protection du secret rédigée par son officier de sécurité, assume la responsabilité des mesures de sécurité relatives à la protection du secret (documents papiers ou dématérialisés, réseaux, matériels classifiés, habilitation du personnel) et des installations (lieux abritant des ISC).

Il organise les deux chaînes fonctionnelles de protection du secret. A cet effet, il désigne un OS et un OSSI et, dans la mesure du possible, un adjoint ou suppléant pour chacun d’eux, au sein de son organisme (cf. fiche 2.5 et 2.6). A défaut d’OS et/ou d’OSSI, le responsable d’organisme se charge lui-même de l’accomplissement des tâches relatives à la protection du secret pour son entité.

2.5 : OFFICIER DE SECURITE

Références :

L’officier de sécurité (OS) est appelé à exercer des prérogatives plus larges dans le domaine de la défense-sécurité (champs de la protection des installations, du personnel et des biens – cf. IM 1544 pour les organismes étatiques). La présente fiche détaille exclusivement ses attributions en matière de protection du secret, de protection des informations et supports protégés par la mention Diffusion Restreinte et celle des informations sensibles.

1. Attributions en matière de protection du secret

L’OS met en œuvre et peut diriger les moyens de protection du secret (bureau de protection du secret - BPS, structure de sécurité) en coopération étroite avec l’officier de sécurité des systèmes d’information (OSSI). Il rédige à cet effet la politique de protection du secret de son organisme. Il assure la formation du personnel de la chaîne fonctionnelle de protection du secret et la sensibilisation du personnel traitant d’ISC de son entité.

Il dispose, si possible, d’un adjoint ou d’un suppléant, qui répond aux mêmes exigences de désignation que lui (cf. paragraphe 2 pour les entités MINARM et 3 pour les contractants).

L’OS est le contact privilégié, pour son organisme, de l’autorité d’habilitation, du FSD (pour les OS têtes de chaîne) et du service enquêteur.

Il rend compte à l’autorité d’habilitation et à sa hiérarchie et signale à la DRSD les vulnérabilités portées à sa connaissance apparaissant après une décision d’habilitation d’une personne morale ou physique.

En cas de compromissions avérées ou supposées, l’OS, avec l’OSSI le cas échéant, rend compte à sa chaîne hiérarchique, à la chaîne fonctionnelle de protection du secret et en informe la DRSD.

Les tâches de l’OS en matière de protection du secret sont regroupées en trois principaux domaines d’action : la protection du personnel, celle des informations et supports classifiés ou protégés par la mention de protection Diffusion Restreinte et des informations sensibles et enfin celle des lieux abritant des informations et supports classifiés.

2. Désignation

L’OS est désigné nominativement par le chef de service employeur parmi son personnel, s’il satisfait aux conditions suivantes :

3. Formation

La formation de l’OS relève de la responsabilité du chef qui l’a désigné.

Avant sa prise de fonction (ou dans l’année de sa désignation), l’OS suit un stage de formation initiale qualifiant :

4. L’OS du département ministériel

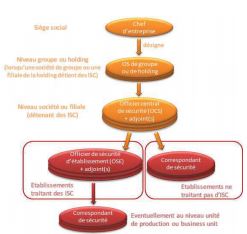

Pour chaque armée/direction/service (ADS) du MINARM, la chaîne fonctionnelle de protection du secret permet un maillage territorial et fonctionnel garantissant la couverture de l’ensemble de son périmètre et appliquant le principe de subsidiarité :

5. L’OS au sein d’un organisme lié par contrat ou convention avec le MINARM

L’OS est désigné nominativement (cf. IGI 1300 – annexe 19) par le chef de service employeur s’il satisfait aux conditions évoquées dans le paragraphe 2 de cette fiche ainsi qu’aux conditions spécifiques suivantes :

Dans le cas des groupes de sociétés ou des sociétés holding, si au moins une société du groupe ou une filiale a accès au secret de la défense nationale, un officier de sécurité de groupe ou de holding peut être désigné pour assurer une cohérence entre la gouvernance et les enjeux de protection du secret.

Le responsable d’organisme peut, en outre, en dehors des établissements abritant des informations ou supports classifiés, désigner des correspondants de sécurité placés, sous le contrôle opérationnel de l’officier de sécurité ou de l’officier central de sécurité au sein de chaque subdivision physique ou opérationnelle de la personne morale.

Processus d’agrément des OS lorsque la DGA est autorité d’habilitation :

Le service enquêteur transmet un avis d’agrément à la DGA, qui décide ou non d’agréer l’OS. Ce dernier ne peut exercer ses fonctions tant que la DGA ne délivre pas sa décision d’agrément. En cas de refus d’agrément, l’entité contractante propose une autre personne et recommence le processus.

2.6 : OFFICIER DE SECURITE DES SYSTEMES D’INFORMATION DES ORGANISMES LIES PAR CONTRAT OU CONVENTION

Référence :

Les dispositions suivantes s’appliquent uniquement aux entités liées par contrat ou convention au ministère. Pour les organismes relevant du ministère des Armées et pour les organismes publics sous la tutelle du ministère des Armées, les éléments figurent dans l’IM 7326 politique SSI ministérielle .

1. Principes généraux

Employé en SSI auprès d'une autorité pour l'aider à mettre en œuvre les processus opérationnels et supports qui lui incombent, l’OSSI conçoit et met en œuvre un système de management du système d’information (SMSI). Il coordonne les moyens liés à sa mission, vérifie la mise en œuvre de la politique SSI de protection des ISC, conseille son autorité et sensibilise (formation et information) les personnels concernés. Il coordonne son action avec celle de l'OS. Il est désigné dans les mêmes conditions que l’officier de sécurité, est formé (SSI, ACSSI) et dispose des moyens nécessaires pour accomplir ses missions.

L’OSSI est en relation régulière avec la DGA/SSDI et son point de contact au service enquêteur.

Dans le cadre des organismes contractants, le chef d’organisme désigne un officier central de sécurité des systèmes d’information (OCSSI). Par défaut, l’OSSI du siège social est OCSSI lorsque l’entreprise dispose d’autres établissements, eux-mêmes disposant alors d’OSSI locaux (OSSI-L), placés auprès du chef d’entité d’un site local d’entreprise.

En fonction de la taille de l’organisme, du niveau de classification des informations traitées et de la nature des systèmes à protéger, l’OSSI peut disposer de correspondants de sécurité des systèmes d’information (CSSI), désignés par le chef d’organisme. Il veille à la mise en place de responsables de sécurité des systèmes d'information (RSSI) dans le cadre du développement et de l’exploitation d’un système d’information classifié.

Le RSSI est désigné pour piloter la démarche d'intégration de la sécurité du système d’information classifié durant la phase du projet, jusqu'à l'homologation initiale incluse, qu'il est chargé d'instruire sous la responsabilité de l’autorité d’homologation. Après l’homologation initiale et dès que le système est opérationnel, il assure le suivi de la sécurité du système d’information en service. Il est notamment chargé d’instruire les renouvellements d’homologation. Pour le système dont il a la charge et dans le domaine de la sécurité des systèmes d’information, il conseille, recommande et propose à l’autorité responsable de l’exploitation du système d’information des règles spécifiques. Il est garant de la cohérence des mécanismes et des procédures de sécurité ainsi que du maintien du niveau de sécurité dans le temps. Il assure principalement les fonctions opérationnelles liées à la sécurité des systèmes d’information classifiés relevant de son périmètre de responsabilité.

Les OSSI disposent, pour faire exécuter tout ou partie des tâches leur incombant en matière de SSI, de bureaux SSI (BSSI centraux ou locaux) lorsque la taille de l’organisme le permet.

2. Attributions

Les attributions de l’OSSI se répartissent en quatre champs de compétences :

En matière de protection des SI, l’OSSI intervient à tous les stades d’étude, de réalisation, d’utilisation, d’évolution, de démantèlement d’un SI et de destruction des supports. Pour ce qui concerne les supports d’informations classifiées numériques (clés USB, disques durs, etc.…), l’OSSI se coordonne avec l’OS.

L'ensemble des attributions de l’OSSI fait l'objet d'un ou de documents écrits établissant clairement la nature de la délégation de responsabilité et des pouvoirs sur les moyens associés entre le chef d’entreprise ou d’organisme et l'OSSI. Par ailleurs, l'OSSI peut être amené à intervenir dans l’élaboration et la validation des contrats et plans contractuels de sécurité sur la dimension SSI, en coopération avec l'OS.

2.7 : BUREAU DE PROTECTION DU SECRET

Référence :

Le bureau de protection du secret (BPS) est la dénomination de la structure constituée dans l’organisme pour s’occuper de la gestion du secret. Par extension, le terme désigne aussi les locaux qui permettent cette mission. Le BPS est placé sous la responsabilité de l’OS.

L’existence d’un bureau de protection du secret (BPS) est obligatoire pour organiser l’élaboration, le marquage, l’enregistrement, le stockage, l’acheminement, le suivi et la destruction des informations et supports classifiés (ISC) de niveau Très Secret, hors classifications spéciales26. A cette fin, le BPS dispose d’une zone réservée (ZR), où les tâches afférentes à la gestion du Très Secret sont réalisées.

La création de ce bureau est recommandée pour la gestion des ISC de niveau Secret. Dans ce cas, la ZR n’est pas nécessaire.

Le BPS, par ses missions, est différent d’un bureau courrier. Le BPS assure également la gestion des ISC étrangers, à l’exception des ISC UE ou OTAN, gérés par des bureaux de protection du secret distincts (bureaux d’ordre).

1. Missions

Le BPS :

Aucun organisme ne peut élaborer, traiter, stocker, détruire ou acheminer des informations et supports classifiés au niveau Très Secret faisant l’objet d’une classification spéciale sans y avoir été préalablement autorisé par le secrétaire général de la défense et de la sécurité nationale.

2. Moyens

Pour faciliter le suivi des ISC, le BPS détient pour chaque document les informations suivantes, qui peuvent être mises en place par voie informatique :

Identification du support d’information

Recherche sur les supports d’information

Fourniture d’états relatifs aux actions effectuées sur les supports d’information

Au sein du MINARM, suivant son positionnement hiérarchique dans la chaîne de protection du secret, un BPS peut être :

Lorsqu’un officier de sécurité adjoint d’unité (OSAU) est désigné, le CFA/CE peut le renforcer d’un ou plusieurs secrétaires de sécurité fonctionnellement rattachés au BPS.

2.8 : FORMATION ET SENSIBILISATION

Référence :

1. Formation du personnel armant les structures de sécurité

Dans le cadre de sa formation initiale, l’OS suit une formation qualifiante :

Au sein du MINARM, en complément de cette formation initiale obligatoire, les personnes ayant des responsabilités particulièrement sensibles au regard de la protection du secret(29) bénéficient d’une formation continue dispensée par la chaîne de défense-sécurité de l’ADS à laquelle elles appartiennent.

Le centre d’instruction à la sécurité industrielle de l’armement (CISIA) de la DGA organise la formation initiale des OS et OSSI pour les entreprises en relation avec la défense ainsi que des stages de remise à niveau. Les OS et OSSI d’entreprises peuvent bénéficier en complément d’une formation continue organisée par la DRSD au niveau régional.

2. Sensibilisation initiale du personnel habilité

L’ensemble du personnel habilité est sensibilisé aux enjeux, aux risques et à ses responsabilités en matière de protection du secret de la défense nationale. La sensibilisation initiale s’appuie sur les textes réglementaires en vigueur et est officialisée par la signature d’un engagement de responsabilité (voir fiche 3.5).

Cette sensibilisation est organisée par l’OS et l’OSSI qui précisent à cette occasion les obligations de confidentialité, comme de ne pas se prévaloir de sa décision d’habilitation en dehors de l’exercice de ses fonctions ou de l’accomplissement de sa mission, et à chacun les risques propres à son activité (secrétariats, rédacteurs, détenteurs, acheteurs...).

Les responsables de sécurité (OS, OSSI,…) reçoivent quant à eux de leur poste de rattachement RSD compétent une information générique en matière de protection du secret adaptée à leur situation (responsabilités futures, outils, contacts).

3. Sensibilisation des autres personnels

Une sensibilisation régulière est la clé de voûte de la prévention en matière de protection, notamment celle du secret de la défense nationale. Elle permet de convaincre de la nécessaire adhésion à la politique de sécurité. Elle est menée par l’OS et l’OSSI, appuyés par le personnel des BPS.

La sensibilisation courante s’adresse à un public déterminé en fonction de son emploi et de sa proximité au regard du secret de la défense nationale ou des informations considérées comme sensibles. Le message consiste à rappeler :

La sensibilisation à la sécurité des systèmes d’information s’adresse à tout public. Elle s’appuie sur des cas concrets d’attaque ou de failles relevées et indique les conséquences de ces dernières. Elle vise à améliorer l’hygiène informatique de tous. La sensibilisation SSI donne les mesures et les pratiques à adopter pour diminuer le risque. Elle aborde différents sujets actuels de la SSI en adéquation avec les vecteurs de menaces du moment (supports numérique, malwares , réseaux sociaux, Smartphone , cloud ,…). Elle peut intervenir en complément d’une autre sensibilisation.

La sensibilisation aux risques de compromission s’adresse au personnel manipulant des ISC. Elle consiste en un rappel des obligations réglementaires, des procédures à respecter à tous les stades de vie des ISC et du risque pénal et contractuel encouru, des mesures à prendre en cas de compromission, ainsi qu’en cas d’incident affectant la sécurité d’un système d’information. Elle développe notamment les situations de compromission potentielles au cours de périodes de vulnérabilité particulières (déménagements, restructurations,…).

La sensibilisation préalable à un déplacement à l’étranger : l’officier de sécurité effectue une sensibilisation générique périodique auprès de l’ensemble des personnes habilitées ou ayant accès à des informations sensibles ou protégées par la mention de protection Diffusion Restreinte concernant les voyages à l’étranger pour des raisons professionnelles ou personnelles.

Lorsqu’une personne habilitée est amenée à se rendre pour des raisons professionnelles hors du territoire national(30), dans un pays jugé par l’organisme comme présentant des risques particuliers pour son activité, elle avertit son officier de sécurité afin qu’il la sensibilise de manière spécifique. En cas de déplacements fréquents, la sensibilisation n’est pas systématique avant chaque déplacement si le niveau de menace et les mesures de sécurité n’ont pas évolué.

2.9 : INSPECTIONS, AUDITS ET CONTRÔLES DES ORGANISMES DETENANT DES INFORMATIONS ET SUPPORTS CLASSIFIES, DES INFORMATIONS DIFFUSION RESTREINTE OU SENSIBLES

Références :

Les inspections, audits et contrôles ont pour objet la vérification de :

Audit : mission d’expertise dont le périmètre est défini par l’autorité demanderesse, interne ou externe de l’organisme. Cette action recouvre des opérations d’investigation, de vérification, de contrôle et d’évaluation répondant à des exigences normatives et réglementaires. Cette mission se traduit par un diagnostic de l’organisation et l’identification de vulnérabilités, faiblesses et/ou de non conformités afin d’apporter les recommandations permettant de définir et de mener toutes actions correctives nécessaires et des actions de progrès. Elle donne lieu à la rédaction et diffusion d’un rapport.

Contrôle : vérification administrative, consistant à vérifier un écart par rapport à une norme, une référence, à la conformité avec la présente instruction et imposer les corrections nécessaires. Elle donne lieu à la rédaction et diffusion d’un rapport.

1. Contrôle interne au sein des chaînes de protection du secret

Les contrôles internes, conduits directement par les entités, constituent l’action de contrôle essentielle en matière de protection du secret pour l’ensemble des sites. Cette action est à la charge de la chaîne de protection du secret au sein des ADS et des entités contractantes ou liées par convention. Sous la responsabilité du chef d’entité (cf. fiche 2.4), les contrôles sont proposés et menés ou pilotés par les OS et OSSI, chacun dans leur domaine respectif.

L’OS de niveau 1 (ou l’OCS, OS de groupe ou de holding, pour les entreprises contractantes) est responsable du contrôle de la chaîne de protection du secret dont il est l’autorité fonctionnelle31. Ces contrôles sont réalisés avec une périodicité maximale de trois ans.

2. Contrôle externe

Les organismes relevant du département ministériel et les entités contractantes ou liées par convention au MINARM sont soumises aux inspections du service enquêteur.

Les inspections sont soit planifiées, soit conduites de manière inopinées à la diligence du ministre ou du directeur du service enquêteur. Pour les sites désignés point d’importance vitale , les modalités d’inspections sont décrites dans l’IM1544.

Les rapports d’inspection utilisent des critères communs d’appréciation du niveau de sécurité afin de permettre la tenue à jour de tableaux de bord ministériels.

Après la transmission du rapport d’inspection, l’entité inspectée dispose de 6 mois pour rendre compte des mesures correctives engagées sur son site.

Des audits peuvent être demandés par la chaîne hiérarchique dans les domaines relevant de sa compétence.

3. Cas particuliers : Contrôle gouvernemental de la dissuasion et TS classification spéciale

La protection du secret dans le cadre du contrôle gouvernemental de la dissuasion (CG) fait l’objet de mesures de contrôle ou d’inspections supplémentaires détaillées dans des instructions spécifiques.

Des contrôles et des inspections sont organisés périodiquement par le SGDSN pour vérifier l’application, par les organismes émettant, recevant, traitant ou conservant des ISC de niveau TS classification spéciale , des instructions et des directives relatives à la protection du secret. Le SGDSN propose toutes mesures propres à améliorer les conditions générales de sécurité. Les rapports de synthèse incluant les mesures préconisées pour rectifier les déficiences constatées et leur planification sont adressés aux autorités responsables des entités contrôlées et au ministre de la défense. En cas d’anomalies constatées, le SGDSN peut saisir le procureur, par l’intermédiaire du ministre.

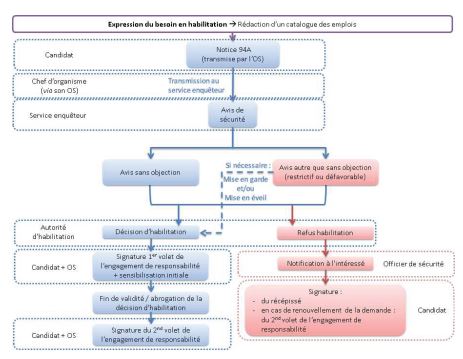

INTRODUCTION : PROCESSUS D’HABILITATION DU PERSONNEL

Référence :

En application du code de la défense(33), Nul n’est qualifié pour connaître des informations ou supports classifiés s’il n’a fait au préalable l’objet d’une décision d’habilitation et s’il n’a besoin, selon l’appréciation de l’autorité d’emploi sous laquelle il est placé, au regard notamment du catalogue d’emplois justifiant une habilitation établie par cette autorité, de les connaître pour l’exercice de sa fonction ou l’accomplissement de sa mission .

Le processus d’habilitation au MINARM suit un cheminement rigoureux décrit dans le schéma ci-dessous et précisé dans les fiches 3.1 à 3.6.

3.1 : CATALOGUE DES EMPLOIS

Référence :

1. Généralités

L'appréciation du besoin d'en connaître est fondée sur le principe selon lequel une personne ne peut avoir accès à des informations et supports classifiés que dans la mesure où son poste l’exige (pour l’exercice de sa fonction ou l'accomplissement de sa mission).

Cette appréciation doit être rigoureuse et mesurée. Il convient ainsi d'éviter la solution de facilité consistant, faute de vouloir discriminer ceux qui ont véritablement besoin de connaître des informations classifiées, à demander des habilitations pour tout le personnel d'un état-major, d'un service, d’une entreprise, d'une unité ou d’une formation, d’une promotion d’élèves ou d’un stage. Le besoin d’en connaître est attesté par la demande d’habilitation, adjointe à la notice individuelle de sécurité (94A), incluse dans le dossier d’habilitation (cf. IGI 1300 - annexes 5 et 7) où figure, en particulier, le numéro d’inscription au catalogue des emplois.

2. Procédure

L’autorité d’emploi, qu’il s’agisse d’un organisme du MINARM ou d’un organisme lié par contrat ou convention avec ce dernier, établit pour chaque nature et niveau d’habilitation un catalogue des emplois (34) qui précise, via l’octroi d’un numéro de poste, les fonctions et missions impliquant nécessairement l’accès à des informations et supports classifiés (ISC) de niveau Secret et Très Secret (hors classifications spéciales) ainsi que les nom et prénom des personnes physiques les occupant. Une copie du catalogue des emplois est adressée à l’autorité d’habilitation. Au sein du département ministériel, ce catalogue est, en outre, validé par l’autorité d’habilitation.

Les demandes d’habilitation sont établies en référence au catalogue des emplois. Lorsqu’une demande d’habilitation lui parvient, l’officier de sécurité (OS) vérifie l’inscription de la fonction concernée dans le catalogue des emplois correspondant. Il examine, à titre exceptionnel, le bien-fondé de la demande lorsque l’emploi ne figure pas au catalogue et le modifie en conséquence. Les catalogues doivent être mis à jour au moins une fois par an (35) et à l’occasion de chaque réorganisation de service. Il peut faire l’objet d’un contrôle par l’autorité d’habilitation ou par le HFCDS afin de vérifier notamment si les titulaires des fonctions répertoriées ont effectivement eu accès à des informations et supports classifiés pour le niveau concerné.

Tout agent occupant ou envisageant d’exercer une fonction ou d’accomplir une mission requérant un accès à des informations et supports classifiés est tenu de se soumettre à une procédure d’habilitation. Tout refus entraîne de facto l’impossibilité pour l’intéressé d’occuper cet emploi. 35 Pour les organismes MINARM, la période estivale est à privilégier.

3.2 : DEMANDE D’HABILITATION

Référence :

1. Lancement de la procédure

Le chef d’organisme employeur via son officier de sécurité s’assure en premier lieu que la demande d’habilitation est justifiée par le besoin d’accéder à des informations et supports classifiés pour exercer une fonction ou accomplir une mission inscrite au catalogue des emplois.

L’officier de sécurité informe ensuite le candidat des obligations induites par l’habilitation ainsi que des dispositions relatives à sa responsabilité pénale en cas de compromission. Il lui précise la procédure d’habilitation choisie.

2. Procédure de droit commun

L’OS transmet au candidat une notice individuelle de sécurité 94A. Ce dernier la complète sous forme informatique36. Un exemplaire est signé par le candidat. Cette pièce officielle, dont la complétude et la cohérence sont vérifiées par l’OS avant d’initier la demande d’habilitation, est conservée par l’employeur. Ce dernier doit être en mesure de la produire en cas de réclamation. Elle est détruite un an après la fin de validité de l’avis de sécurité émis par le service enquêteur.

Le dossier d’habilitation se compose des documents énumérés ci-dessous :

Les demandes d’habilitation au niveau TS faisant l͛objet d’une classification spéciale, sont transmises selon une procédure spécifique et instruites par le SGDSN, autorité d’habilitation.

La procédure d’habilitation de niveau Secret ou Très Secret n’est engagée qu’au seul profit de la personne effectivement nommée dans l’emploi. L’anticipation peut néanmoins être une mesure de bonne gestion permettant à l’agent de prendre connaissance des ISC dès sa prise de fonction.

3. Procédures dérogatoires à la procédure de droit commun(39)

Ces procédures sont prohibées pour l’habilitation des agents des services spécialisés de renseignement.

a. Procédure d’urgence

Certaines fonctions, affectations ou situations qui impliquent une prise de connaissance immédiate d’ISC ne peuvent se satisfaire des délais de la procédure normale.

Dans les quinze jours ouvrables suivant sa saisine, le service enquêteur émet un avis de sécurité provisoire. La procédure de droit commun se poursuit après l’émission de l’avis de sécurité provisoire. Au vu de ce dernier, l’autorité d’habilitation peut prendre une décision d’habilitation provisoire qui expire :

Pour les dossiers d’habilitation au niveau Très Secret classification spéciale , seul le SGDSN au regard des éléments transmis par l’autorité compétente, peut engager une telle procédure(40).

b. Procédure simplifiée

Le personnel militaire et le personnel civil du ministère des armées (41) peuvent être exceptionnellement habilités au niveau Secret uniquement par l’autorité d’habilitation dont ils relèvent sans intervention du service enquêteur.

L’usage de cette procédure dérogatoire doit demeurer exceptionnel. Il est impératif de ne l’employer qu’en cas de nécessité avérée et pour des habilitations d’une durée inférieure ou égale à trois mois (stages, vacations, formations, emploi provisoire).

Cette procédure peut être appliquée à condition que le candidat :

A tout moment, le chef d’organisme employeur comme l’autorité d’habilitation peuvent demander qu’une enquête administrative soit effectuée par le service enquêteur, selon la procédure d’habilitation ordinaire.

3.3 : AVIS DE SECURITE

Référence :

1. Généralités

L’avis de sécurité est une évaluation des vulnérabilités éventuellement détectées lors de l’enquête administrative. Il permet à l’autorité d’habilitation d’apprécier l’opportunité de l’habilitation du candidat, au regard des éléments communiqués et des garanties qu’il présente pour le niveau d’habilitation requis.

L’enquête administrative pour le renseignement et la sûreté préalable à une habilitation est du ressort :

Les conclusions de l’avis de sécurité de la DRSD sont de trois types :

2. Validité de l’avis de sécurité

Sauf précision contraire du service enquêteur, l’avis de sécurité est valable jusqu’au niveau pour lequel il a été requis et, le cas échéant, pour le niveau inférieur. Dans ce cas, la durée de validité ne dépasse pas celle de l’avis initial. La durée de validité de l’avis de sécurité est fonction du niveau d’habilitation demandé. Elle ne peut excéder :

3. Transmission des avis de sécurité (43)

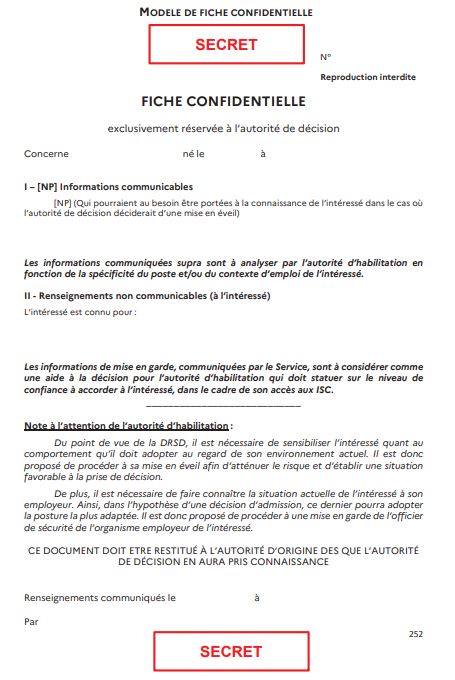

Selon le cas, le service enquêteur fait parvenir à l’autorité d’habilitation :

Ne pouvant être reproduite, la fiche confidentielle est retournée après communication et sans délai au service enquêteur. L’autorité d’habilitation peut, en tant que de besoin, demander à nouveau communication des éléments qu’elle contient, en particulier, lorsqu’elle est chargée de mettre en garde l’autorité d’emploi, en cas de changement de comportement ou de situation de l’intéressé, à l’occasion de l’instruction d’une nouvelle demande d’habilitation le concernant ou pour l’instruction des recours gracieux ou contentieux dont la décision qu’elle a prise sur la base de l’avis de sécurité du service enquêteur peut faire l’objet.

L’autorité d’habilitation informe le service enquêteur de la décision prise (refus ou admission à l’habilitation) ainsi que des suites données aux recommandations (réalisation des procédures de mise en garde et de mise en éveil par exemple).

La validité de la décision d’habilitation ne peut excéder celle de l’avis de sécurité initial.

4. Durée de conservation

L’exemplaire de l’avis de sécurité signé et retourné au service enquêteur est conservé par celui-ci sous forme numérique sans limitation de durée. L’exemplaire (44) conservé par l’autorité d’habilitation doit être détruit un an après l’expiration de la validité de l’avis de sécurité.

3.4 MISE EN EVEIL ET MISE EN GARDE

Référence :

1. Généralités

L’enquête administrative effectuée par le service enquêteur se traduit par l’émission d’un avis de sécurité destiné à l'autorité d’habilitation. En cas d’avis autre que sans objection, l’autorité d’habilitation peut décider de n’accorder l’habilitation qu’après la mise en œuvre de l’une ou l’autre des mesures de sécurité suivantes :

2. Procédure de mise en éveil de l’intéressé

La mise en éveil consiste à sensibiliser le candidat à l’habilitation sur les éléments communicables de vulnérabilité révélés par l’enquête (46).

En coordination avec l’autorité d’habilitation, l’OS effectue la mise en éveil avec l’appui du service enquêteur le cas échéant. Il étudie avec ce service les mesures de sécurité complémentaires à mettre en œuvre au regard de la situation.

A l’issue de l’entretien de mise en éveil, une attestation (cf. IGI 1300 - annexe 10) est signée par le représentant de l’autorité d’habilitation (47), par l’OS concerné et par l’intéressé puis est conservée par l’autorité d’habilitation. La décision d’habilitation n’est rendue qu’à l’issue de la procédure. L’OS informe le service enquêteur de la notification de la mise en éveil.

3. Procédure de mise en garde de l’autorité compétente

La mise en garde consiste, pour l’autorité d’habilitation, après avoir été informée par le service enquêteur et avec son concours le cas échéant, à avertir l’employeur ou son OS des éléments de vulnérabilité révélés par l’enquête, en dehors de la présence du candidat à l’habilitation. L’autorité d’habilitation demande alors à l’employeur de mettre en œuvre des mesures de sécurité ou de prendre des précautions particulières à l’égard de l’intéressé, si nécessaire avec le conseil du service enquêteur.

A l’issue de l’entretien de mise en garde, une attestation (cf. IGI 1300 - annexe 9) est signée par l’officier de sécurité dont relève l’intéressé et conservée par l’autorité d’habilitation. La décision d’habilitation n’est rendue qu’à l’issue de la procédure. L’autorité d’habilitation en informe le service enquêteur.

3.5 : DECISION D’HABILITATION OU DE REFUS D’HABILITATION

Références :

1. Prise de décision

A l’issue de l’enquête administrative pour le renseignement et la sûreté, le service enquêteur émet un avis de sécurité (cf. fiche 3.3) à destination de l’autorité d’habilitation, sur lequel celle-ci s’appuie notamment pour prendre sa décision (49). Les conclusions de l’avis de sécurité ne lient pas l’autorité d’habilitation.

a. Avis de sécurité sans objection

En présence d’un avis de sécurité sans objection, l’autorité d’habilitation peut établir une décision d’habilitation (cf. IGI 1300 - annexe 8), qu’elle adresse via son officier de sécurité au chef d’organisme employeur.

b. Avis de sécurité autre que sans objection (AQSO)

En présence d’un avis de sécurité restrictif ou défavorable, l’autorité d’habilitation peut décider ou non de prononcer l’admission.

Premier cas : l’autorité d’habilitation prononce l’admission.

L’autorité d’habilitation établit une décision de refus (cf. IGI 1300 - annexe 12) et l’adresse au chef d’organisme employeur.

La décision de refus est notifiée et remise à l’intéressé (cf. IGI 1300 - annexe 13). Elle n’a pas à être motivée en application du b) du 2° de l’article L. 311-5 du code des relations entre le public et l’administration.

Lors de cet entretien, l’intéressé est informé des voies de recours administratifs et contentieux, ainsi que des délais qui lui sont ouverts pour contester cette décision. A cette fin, l’officier de sécurité lui remet un récépissé de notification de décision de refus d’habilitation (50) (cf. IGI 1300 - annexe 13) dont un exemplaire, daté et signé par l’intéressé, est conservé par l’autorité d’habilitation. Une copie de la décision ainsi que du récépissé de notification est adressée au service enquêteur.

Si l’autorité d’habilitation décide ultérieurement d’accorder l’habilitation, après l’avoir refusée dans un premier temps, elle doit en informer le service enquêteur.

Les raisons ayant motivé l’avis ne peuvent être communiquées que dans les conditions fixées dans la fiche 3.3.

c. Décision d’habilitation temporaire

La décision d’habilitation temporaire ne s’applique pas à la personne morale de droit privé, ni aux personnes physiques travaillant pour le compte de cette dernière dans le cadre d’un contrat prévoyant l’exécution de travaux classifiés.

L’autorité d’habilitation peut accorder une décision d’habilitation temporaire autorisant un agent habilité au niveau Secret à prendre connaissance ponctuellement d’ISC de niveau Très Secret hors classifications spéciales, pour une durée de trois mois non renouvelable dans sa fonction. Elle en informe le service enquêteur. Cette période ne peut être fractionnée.

2. Durée de la décision

La durée de validité de la décision ne peut en aucun cas excéder la durée de validité de l’avis de sécurité initial. Elle peut en revanche être plus courte :

3. Exploitation de la décision

La décision prise par l’autorité d’habilitation est transmise au chef d’organisme employeur via l’OS. Dès réception, ce dernier notifie au candidat à l’habilitation la décision individuelle prise à son endroit, qu’elle soit favorable ou non.

3.6 : GESTION ET FIN DE L’HABILITATION

Référence :

En complément du catalogue des emplois, le chef d’organisme employeur, via son OS, fait tenir, pour chaque niveau de classification, un répertoire des dossiers d’habilitation en cours d’instruction et de suivi des habilitations en cours de validité. Ce dernier facilite la gestion des habilitations et permet de retrouver, de manière très rapide, les différentes informations nécessaires sur les personnes habilitées (date d’émission de la demande, niveau et nature d’habilitation, fonction ou mission du candidat, durée de validité, etc.).

Dans les entités ministérielles, l’OS archive la décision d’habilitation ou de refus d’habilitation.

En cas de nécessité, quel que soit l’organisme, un certificat de sécurité (cf. IGI 1300 - annexe 14) peut être délivré par l’autorité d’habilitation ou par l’OS de l’organisme de l’intéressé pour une mission ou pour une période déterminées.

1. Durée de validité des décisions d’habilitation

L’habilitation arrive à échéance au terme fixé dans la décision et, en tout état de cause, à la cessation des fonctions au titre desquelles elle a été accordée, quand bien même la date de fin de validité inscrite sur la décision n’est pas échue.

Elle peut être émise pour une durée inférieure à la durée initiale de validité de l’avis de sécurité mais ne peut l’excéder (cf. fiche 3.5).

2. Conservation des décisions

Les décisions d’habilitation sont conservées par l’officier de sécurité pendant leur durée de validité et un an au-delà, à l’exception de celles rendues au niveau Très Secret classification spéciale , dont les modalités de gestion sont définies selon des directives spécifiques. Elles ne sont en aucun cas remises aux intéressés, ni reproduites.

Les données relatives à l’identité des personnes habilitées et aux éléments techniques de gestion des dossiers d’habilitation (formulaire 94A par exemple) sont conservées pour une durée d’un an après la fin de validité de l’avis de sécurité émis par le service enquêteur.

3. Certificat de sécurité

Chaque fois qu’il est nécessaire, pour l’accomplissement d’une mission en métropole ou à l’extérieur, de présenter un document attestant une habilitation au niveau requis, un certificat de sécurité (cf. IGI 1300 - annexe 14) est délivré à l’intéressé par l’autorité d’habilitation ou l’OS de l’organisme auquel il appartient au vu de la décision d’habilitation effectivement détenue.

La durée de validité de ce document, limitée à un an au maximum, doit être précisée et, en tout état de cause, ne peut dépasser celle de l’habilitation correspondante.

Avant la fin de validité du certificat et au terme de la mission, l’intéressé procède ou fait procéder à sa destruction.

4. Renouvellement des habilitations

Le renouvellement de l’habilitation, pour les mêmes fonctions, est demandé dans le délai d’un an minimum à trois mois au plus tard avant la date d’expiration de la validité de l’habilitation initiale. Si cette disposition est respectée, la décision d’habilitation initiale est tacitement prorogée pendant les douze mois qui suivent son expiration.

La procédure est mise en œuvre dans les mêmes conditions que la demande initiale.

5. Changement de situation de l’habilité et révision de l’habilitation

a. La personne habilitée a l’obligation d’informer le chef d’organisme employeur, via son OS, de tout changement affectant sa vie personnelle. Elle l’informe de tout contact suivi, dépassant le strict cadre professionnel, avec un ou des ressortissants étrangers. L’OS lui fait alors remplir une notice individuelle de sécurité (94A) et la transmet à l’autorité d’habilitation, qui la transmet ensuite au service enquêteur. Ce changement de situation peut entraîner une révision du dossier d’habilitation et l’émission d’un nouvel avis de sécurité.

b. Si une vulnérabilité nouvelle est portée à la connaissance de l’autorité d’emploi, celle-ci peut décider de lancer une procédure de révision de la décision d’habilitation.

c. Si une vulnérabilité nouvelle est portée à la connaissance du service enquêteur, celui-ci peut décider de lancer une procédure de révision de l’avis de sécurité.

6. Cessation de fonction

L’habilitation, liée à l’occupation d’un poste ou à l’exercice d’une fonction déterminée, expire lorsque son titulaire cesse ses fonctions. En quittant l’emploi précisé dans la décision d’habilitation, le titulaire signe le second volet de l’engagement de responsabilité. 9

7. Portabilité de l’avis de sécurité en cas de changement de fonction

Lorsqu’une personne habilitée change d’affectation, son habilitation pour le poste initial prend fin (52). Une autre décision d’habilitation, demandée par le nouvel employeur, est prise, si la nouvelle affectation l’exige, sur la base de l’avis de sécurité en cours. La notice individuelle de sécurité doit être à nouveau renseignée et transmise au service enquêteur.

En cas de changement d’autorité d’habilitation, l’officier de sécurité de l’entité quittée renvoie la décision d’habilitation et l’engagement de responsabilité à l’autorité d’habilitation. Afin d’informer la nouvelle autorité d’habilitation qu’un avis de sécurité est en cours de validité, l’autorité d’habilitation de l’entité quittée lui transmet une attestation d’avis de sécurité53 (cf. IGI 1300 - annexe 15) mentionnant la fin de validité de l’avis de sécurité. Si l’avis est restrictif ou défavorable, la nouvelle autorité d’habilitation doit, pour prendre sa décision, demander au service enquêteur à connaître les motifs qui l’ont justifié.

8. Abrogation de la décision d’habilitation

L’habilitation peut être abrogée à tout moment ou à l’occasion d’une demande de renouvellement ou de révision, si l’intéressé ne remplit plus les conditions nécessaires à sa délivrance. Cela peut être le cas lorsque des éléments de vulnérabilités apparaissent, signalés notamment par le service enquêteur, l’autorité compétente ou l’officier de sécurité concerné, à la suite d’un changement de situation ou de comportement révélant un risque pour la défense nationale.

La décision portant abrogation de la décision d’habilitation (cf. IGI 1300 - annexe 12) est notifiée et remise à l’intéressé dans les mêmes formes que le refus d’habilitation. L’intéressé est informé des voies de recours administratif et contentieux, ainsi que des délais qui lui sont ouverts pour contester la décision (cf. IGI 1300 - annexe 13). L’OS s’assure que le service enquêteur est informé de cette décision.

En cas d’abrogation de sa décision d’habilitation, le titulaire signe le second volet de l’engagement de responsabilité. Il ne peut alors plus accéder à des ISC au risque de caractériser une compromission.

9. Achèvement ou modification des droits associés aux fonctions

Les obligations relatives à la protection des informations classifiées auxquelles il a pu être donné accès, perdurent au-delà du terme mis aux fonctions ou à l’habilitation de l’intéressé. Ce dernier en est informé lorsqu’il signe le second volet de l’engagement de responsabilité. Une fois signé, ce document est retourné à l’autorité d’habilitation accompagné de la décision. Il est conservé un an après la fin de validité de l’habilitation.

Il peut s’avérer nécessaire d’informer les interlocuteurs habituels ayant le besoin d’en connaître des changements intervenus chez le personnel ou au sein de l’organisme.

Le bureau RH de l’entité doit indiquer à l’autorité hiérarchique comme à l’officier de sécurité les informations relatives au départ ou au changement de fonction de la personne habilitée (sensibilisation, retrait des droits d’accès au site et aux systèmes d’information classifiés, etc.). En outre, l’OS s’assure du retrait immédiat des différents droits d’accès. Il en informe l’OSSI concerné qui s’assure du retrait des droits et moyens d’accès aux systèmes d’informations classifiés. Un inventaire des informations et supports classifiés, dont l’intéressé a été le détenteur, est établi dans les conditions énumérées au titre 5 de la présente instruction.

3.7 : CAS DES HABILITATIONS OTAN ET UE

Références :

1. Dispositions générales

Il appartient aux autorités d’habilitation (cf. fiche 2.3) d’établir les décisions d’habilitation à connaître des ISC de l’Organisation du traité de l’Atlantique Nord (OTAN) et de l’Union européenne (UE). Le service enquêteur n’émet des avis de sécurité que pour un niveau d’habilitation national.

Nul ne peut connaître des ISC de l'OTAN et des informations classifiées de l’UE (ICUE) ou de toute autre organisation internationale régie par un règlement de sécurité approuvé par la France en raison de sa qualité ou de son emploi s'il ne satisfait pas aux deux conditions suivantes :

Il faut tenir compte des délais variables que peut exiger la procédure d'habilitation :

L’habilitation est délivrée selon les procédures nationales (cf. fiches 3.1 à 3.6). Elle se concrétise par la délivrance d’une décision d’habilitation (cf. IGI 1300 - annexe 8), au vu de laquelle peut être délivré un certificat de sécurité (cf. IGI 1300 - annexe 14) précisant le niveau et la nature des ISC auxquels la personne habilitée peut avoir accès et la date de fin de validité de cette habilitation.

Le titulaire d’une habilitation signe l’engagement de responsabilité dans les mêmes conditions que pour l’habilitation nationale (réception et cessation d’habilitation).

2. Règles d’habilitation pour l’OTAN

Les dossiers d’habilitation, instruits par le service enquêteur, sont acheminés par les bureaux d’ordre COSMIC (54).

La décision d’accès au COSMIC TOP SECRET /Très Secret COSMIC (TSC) ou au NATO SECRET / Secret OTAN (SO) est délivrée dans les conditions prévues pour les informations nationales de niveau équivalent.

3. Règles d’habilitation pour l’UE

Les dossiers d’habilitation, instruits par le service enquêteur, sont acheminés par les bureaux d’ordre UE.

Toute personne ayant besoin de connaître des informations Très Secret UE/EU TOP SECRET (TS-UE/EU-TS), Secret UE/EU SECRET (S-UE/EU-S) et Confidentiel UE/EU CONFIDNTIAL (C-UE/EU-C) fait l’objet d’une procédure d’habilitation permettant l’accès à ces informations. Elle doit avoir connaissance des règles de sécurité et des conséquences de toute négligence.

La décision d'habilitation aux niveaux TS-UE/UE-TS ou S-UE/UE-S est délivrée dans les conditions prévues pour les informations nationales de niveau équivalent.

La décision d’habilitation au niveau C-UE/EU-C est rendue par les autorités d’habilitation du niveau Secret.

4. Habilitations par référence

Toute décision d’habilitation émise au niveau national pour un ressortissant français peut, sous réserve du besoin d’en connaître, donner accès, de manière exceptionnelle, aux informations et supports classifiés du niveau correspondant et des niveaux inférieurs échangés dans un cadre international en application de l’accord de sécurité conclu entre les Etats membres de l’OTAN et des dispositions mises en place dans le cadre de l’UE.

Un certificat de sécurité peut être émis par l’autorité d’habilitation.

Attention : l’habilitation au secret de la défense nationale par référence à une habilitation OTAN ou UE n’est pas autorisée. Une demande d’habilitation nationale est nécessaire.

3.8 : CONTROLE DES RESSORTISSANTS ETRANGERS EN CAS D’HABILITATION OU D’ACCES A DES LIEUX ABRITANT DES INFORMATIONS ET SUPPORTS CLASSIFIES OU CONTENANT DES INFORMATIONS DIFFUSION RESTREINTE OU SENSIBLES

Référence :

1. Habilitations des ressortissants étrangers

Les ressortissants étrangers (55), occupant une fonction nécessitant l’accès à des informations et supports classifiés, dans la limite du strict besoin d’en connaître, peuvent être habilités au niveau Secret ou Très Secret à la condition qu’il existe un accord général de sécurité ou un accord spécifique couvrant le sujet des habilitations entre la France et l’État dont l’intéressé est ressortissant et qu’il soit déjà détenteur d’une décision nationale au niveau requis. Si un tel accord est en vigueur, deux situations peuvent se présenter :

La décision d’habilitation n’est prise par l’autorité française d’habilitation qu’à l’issue de cette procédure.

Un ressortissant étranger habilité ne peut, en aucun cas, avoir accès à des informations et supports classifiés marqués Spécial France, ni à des informations et supports classifiés relevant du niveau Très Secret classification spéciale . Son habilitation peut exclure également les informations relatives à des parties de programme ou domaines d’activité jugés sensibles au regard du pays dont le candidat à l’habilitation est ressortissant.

Afin de déterminer les conditions d’accès des ressortissants étrangers à des informations classifiées du domaine international, en particulier de ceux de l’Organisation du traité de l’Atlantique nord (OTAN) et de l’UE, il convient de se référer aux instructions ministérielles applicables.

Si l’habilitation concerne l’accès à des ISC sur un programme en coopération pour un ressortissant d’un pays tiers à cette coopération, une consultation des autres pays participants est lancée conformément aux accords de sécurité en vigueur, complétés par les stipulations précisées dans le cadre juridique de la coopération (l’ISP ou les règlementations de l’OTAN, l’UE, le European defence industry restructuring / framework agreement - EDIR/FA, l’Organisme conjoint en matière de coopération - OCCAR).

Lorsqu’il n’existe aucun accord de sécurité entre la France et l’État dont l’intéressé est ressortissant, aucune habilitation ne peut, par principe, être délivrée par une autorité française d’habilitation. Toutefois, à titre exceptionnel, si le besoin d’en connaître est avéré et dûment motivé, l’autorité requérante saisit le secrétaire général de la défense et de la sécurité nationale en sa qualité d’ANS qui apprécie l’opportunité de l’habilitation et définit, le cas échéant, la procédure à suivre afin que l’autorité d’habilitation puisse prendre sa décision.

2. Accès des ressortissants étrangers aux lieux contenant des informations

Diffusion Restreinte ou sensibles Dans les cas où l’habilitation n’est pas nécessaire, les demandes d’accueil de ressortissants étrangers dans un organisme du périmètre du MINARM pouvant donner lieu à l’accès à des informations Diffusion Restreinte ou sensibles doivent être adressées par l’OS de l’entité visitée au service enquêteur dans la mesure du possible au minimum deux mois avant le début du séjour. A défaut, l’OS de l’organisme visité communique au service enquêteur dans les meilleurs délais les informations relatives aux visiteurs étrangers.

Ces modalités ne préjugent en rien de celles qui sont effectuées au titre de la protection du potentiel scientifique et technique de la nation (PPSTN) en cas d’accès à une zone à régime restrictif (60).

Les modalités pratiques des séjours diffèrent suivant leur nature, la durée et le site visité.

3.9 : ENQUETES ADMINISTRATIVES PREALABLES AUX ACCES AUX SITES ET EMPLOIS SENSIBLES

Références :

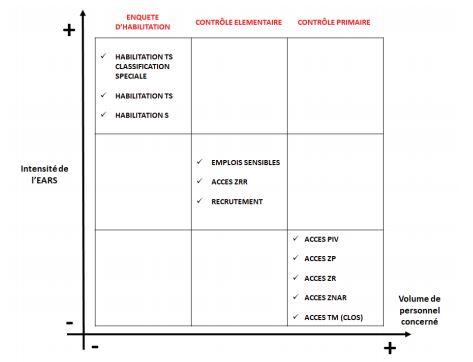

Le dispositif de contrôle de confiance du personnel accédant aux zones et emplois sensibles a initialement été organisé pour protéger les points d’importance vitale et préserver le secret de la défense nationale ainsi que le potentiel scientifique et technique de la nation (cf. documents de références). Les garanties qu’il offre permettent de réduire les risques de compromission du secret, qu’elle soit volontaire (espionnage) ou accidentelle (négligences).

Depuis les attentats de 2015, le contrôle des personnes physiques, basé sur des enquêtes administratives pour le renseignement et la sûreté (EARS) préalables, est également utilisé pour se prémunir contre les actes de malveillance, la criminalité et les actes violents (jusqu’à l’action de type terroriste) envers les agents (militaires comme civils), les installations (au-delà des seuls points d’importance vitale) et les moyens, dont les systèmes d’information ou les données, du ministère des Armées.

1. Cadre règlementaire

Le cadre dessiné par les codes de référence permet aux entités du ministère et aux entreprises contractantes de demander des enquêtes administratives pour le renseignement et la sûreté (EARS) (61) pour :

Au sein du MINARM, la nouvelle rédaction du code de la sécurité intérieure (63) permet au commandement de vérifier, en cas de suspicion, que le comportement d’un agent autorisé à tenir un poste à l’issue d’une enquête administrative est toujours compatible avec ce poste. Lorsque la nouvelle enquête administrative diligentée par le commandement fait apparaitre que le comportement de l’agent est effectivement devenu incompatible avec l’exercice de ses fonctions, l’administration procède, après une procédure contradictoire, à son affectation ou sa mutation dans l’intérêt du service dans un emploi comportant l’exercice d’autres fonctions. En cas d’impossibilité de mettre en œuvre une telle mesure ou lorsque le comportement de l’agent est incompatible avec d’autres fonctions, l’autorité administrative procède à la radiation des cadres de l’agent civil ou du militaire.

2. Les enquêtes administratives pour le renseignement et la sûreté

a. Principes généraux

Le contrôle primaire (64) (CP) est défini, par la présente instruction, comme une enquête administrative simple, qui donne lieu au ministère des Armées à l’émission d’un avis de sécurité écrit (sans objection ; vulnérabilité réduite ; vulnérabilité étendue) (65) d’une durée de validité de trois ans au maximum, facilitant la prise de décision de l’employeur, de l’autorité contractante, du commandant de formation administrative / chef d’établissement (CFA/CE) ou de l’officier de sécurité (OS).

Il est requis pour tous les accès en zone (sauf ZRR), à savoir :

Cette enquête administrative pour le renseignement et la sûreté peut également être sollicitée par l’autorité contractante à l’encontre des personnes morales exécutant un contrat sensible.

Le CP s’applique au personnel du ministère (militaires et agents civils) ainsi qu’au personnel non ressortissant du MINARM mais agissant pour son compte, notamment dans le cadre de marchés de prestations (contrats sensibles), susceptibles de pénétrer dans une de ces zones.

Il est à la charge de la DRSD, qui est responsable de l’enquête administrative pour le renseignement et la sûreté. En concertation avec la DRSD et selon le processus défini par elle, les gendarmeries spécialisées peuvent participer à l’enquête administrative pour le renseignement et la sûreté.

Les visiteurs, obligatoirement accompagnés et dont les déplacements sont encadrés, ne sont pas astreints aux CP.

c. Le contrôle élémentaire

Le contrôle élémentaire (CE) est défini par la présente instruction comme une enquête administrative sollicitée par l’employeur, l’organisme de recrutement, le commandant de formation administrative / chef d’établissement (CFA/CE) ou l’officier de sécurité (OS), destinée à s’assurer du degré de confiance qu’il est possible d’accorder pour :

d. L’enquête d’habilitation

Menée exclusivement par le service enquêteur, elle est conforme aux prescriptions des documents de références.

L’avis de sécurité rédigé par le service enquêteur après cette EARS permet à l’autorité d’habilitation de délivrer (ou non) une habilitation à connaître des informations couvertes par le secret de la défense nationale.

La durée maximum de cet avis est fonction du niveau de l’habilitation demandée. Elle ne peut excéder :

3.10 : OBLIGATION DE RESERVE, DISCRETION PROFESSIONNELLE ET SECRET PROFESSIONNEL POUR LES AGENTS DU MINISTERE DE LA DEFENSE

Références :

Au-delà du respect du secret de la défense nationale, les agents du MINARM, militaires comme civils, sont soumis à une obligation de réserve, au devoir de discrétion et au respect du secret professionnel. Ainsi, la communication d’informations d’origine professionnelle s’inscrit dans un cadre juridique visant à protéger ces informations afin notamment de ne pas compromettre les opérations en cours ou à venir et, plus largement, à ne pas porter atteinte à l’image de l’institution par dénigrement ou par brouillage de la communication officielle.

1. Champ d’application

Les dispositions s’appliquent quel que soit le mode d’expression choisi. Sont concernés les militaires, d’active ou de réserve, et les agents civils du MINARM, ouvriers, fonctionnaires ou contractuels.

2. Obligations

a. Obligation de réserve

Le personnel du ministère doit faire preuve de réserve et de mesure dans l'expression écrite et orale de ses opinions personnelles. Il s’interdit, afin de préserver le bon fonctionnement du service, tout propos de nature à porter préjudice à la considération et à la confiance dont l’Administration et ses autorités doivent bénéficier.

Elle s’applique pendant et en dehors des heures de service. Il en est de même pour les agents suspendus de leurs fonctions ou en disponibilité.

b. Discrétion professionnelle

La discrétion professionnelle est requise au sein du MINARM afin d’éviter la divulgation d’informations relatives à l’activité ou au fonctionnement de l’administration ou au déroulement des opérations militaires. Ce devoir de discrétion concerne les documents, informations ou faits qui n’ont pas vocation à être communiqués au public.

Cette obligation s’applique à l’extérieur de l’environnement professionnel, mais également à l’égard des personnels qui n’ont pas le besoin d’en connaître. Elle peut être levée par décision de l’autorité hiérarchique.

c. Secret professionnel

Les agents disposant d’un accès à des informations personnelles (santé, comportement, situation familiale, etc.) ne doivent pas les divulguer, à moins de recueillir l’assentiment exprès de la personne concernée.

Le secret professionnel peut être levé sur ordre de l’autorité compétente (73), notamment en vue de la préservation de la santé publique ou de l’ordre public, ou du bon déroulement des procédures de justice (voir notamment les situations évoquées à l’article 226-14 du code pénal).

Tout manquement aux obligations de réserve et de discrétion peut donner lieu à des sanctions disciplinaires. La violation du secret professionnel est punie d’un an d’emprisonnement et de 15 000€ d’amende.

3. Cas particulier des lanceurs d’alerte et de l’article 40 du code de procédure pénale

Le lanceur d’alerte est une personne physique qui révèle ou signale, de manière désintéressée et de bonne foi :

Le lanceur d’alerte bénéficie de garanties accordées par la loi. La confidentialité de son identité doit être respectée et il ne peut être sanctionné ou faire l’objet d’une mesure discriminatoire pour avoir signalé une alerte. Cette dernière protection ne vaut cependant, pour les militaires, qu’à la condition que le signalement de l’alerte ait d’abord été porté à la connaissance du supérieur hiérarchique, direct ou indirect, de l’employeur ou d’un référent désigné par celui-ci (cf. code de la défense - art. L. 4122-4).

Les faits couverts par le secret de la défense nationale sont exclus du régime de l’alerte tel que défini par la loi relative à la transparence, à la lutte contre la corruption et à la modernisation de la vie économique. Tout signalement abusif peut entrainer des conséquences sur le plan pénal ou disciplinaire.

Indépendamment du régime du lanceur d’alerte, tout agent civil ou militaire qui, dans l'exercice de ses fonctions, acquiert la connaissance d'un crime ou d'un délit est tenu, en vertu de l’article 40 du code de procédure pénale, d'en donner avis sans délai au procureur de la République. Il s’agit d’une obligation, mais qui vise les seuls faits dont l’intéressé a eu connaissance dans l'exercice de ses fonctions, si ces faits lui paraissent suffisamment établis et s’il estime qu'ils portent une atteinte suffisamment caractérisée aux dispositions dont il a pour mission d'assurer l'application.

4. Sensibilisation aux bonnes pratiques sur les réseaux sociaux (74)

L’usage désormais courant des réseaux sociaux accroît les risques de communication, volontaire ou non, d’informations professionnelles et personnelles sensibles. Le respect des dispositions énoncées précédemment impose des pratiques de bon sens sur les réseaux sociaux, qui peuvent être rappelées au personnel par l’OS de l’entité :

Références :

1. Définition

La donnée personnelle revêt une sensibilité particulière dès lors qu’elle associe trois éléments en même temps :

Les systèmes d’information traitant de données à caractère personnel des agents du MINARM se regroupent en quatre catégories :

2. Mesures de sécurité

Des dispositifs de protection de ces DCP permettent de renforcer l’anonymat des personnels travaillant au sein du ministère des armées.

a. Rôle des armées, directions et services (ADS)

Les ADS sont chargés de mener les actions de sécurité vis-à-vis des trois premières catégories de SI énoncées au 1. Chaque entité a pour tâche de recenser et catégoriser ses détenteurs de données et de prendre contact avec les entités extérieures susceptibles de traiter ces DCP.

Au sein du ministère, les mesures de protection doivent être adaptées au niveau de la menace. Elles se traduisent par une homologation permanente de ces SI et, en cas de risque identifié, par des mesures immédiates de renforcement de la sécurité laissées à l’appréciation du responsable de traitement en lien avec l’AQSSI. De manière générale, les fichiers réalisés pour le compte de l’Etat sont soumis aux exigences de la PSSI.

Le MINARM s’assure également de la sensibilisation de ses personnels et des organismes sous tutelle aux menaces et que des mesures appropriées soient mises en place. Il en est de même pour les prestataires extérieurs, qui sont de surcroît soumis à des obligations contractuelles adaptées au traitement de ces DCP.

Concernant les SI d’organismes externes sans lien contractuel ni institutionnel avec le ministère, les ADS sont invités à contribuer à la sensibilisation des entités identifiées et à signaler à la DGNUM les entités dont les faiblesses constatées en matière de sécurité des DCP pourraient nécessiter un dialogue particulier.

b. Rôle de la DRSD

Le responsable d’un traitement de données ne peut traiter les données dans lesquelles figure la mention de la qualité de militaire des personnes concernées que si cette mention est strictement nécessaire à l’une des finalités du traitement.

A l’exclusion des traitements mis en œuvre pour le compte de l’Etat, des collectivités territoriales et de leurs groupements ainsi que des associations à but non lucratif, les responsables des traitements informent le ministre des armées (en l’occurrence la DRSD) de la mise en œuvre de traitements comportant des DCPM à l’adresse suivante : [email protected]. La DRSD peut réaliser une enquête administrative sur les personnes accédant aux DCPM aux seules fins d'identifier si elles constituent une menace pour la sécurité des militaires concernés.

d. Rôle du responsable de traitement

Le responsable de traitement (76) est une personne physique ou morale, une autorité publique, un service ou un autre organisme qui, seul ou conjointement avec d'autres, détermine les finalités et les moyens du traitement. Les responsables de traitement sont soumis à quatre principes de sécurité :

1. Ne collecter ou conserver que les données pertinentes : le responsable de traitement s’assure que seules sont collectées et conservées, les données pertinentes et limitées à ce qui est nécessaire au regard des finalités pour lesquelles elles sont traitées.

2. Maîtriser les exports de données : les transferts de données vers un tiers (sous-traitant par exemple) sont réduits au strict minimum et/ou filtrés (suppression d’une partie des informations) afin de ne pas divulguer de DCP. Les obligations afférentes en matière de sécurité des données doivent être mentionnées dans les conventions ou contrats (nature des traitements, durée de conservation, transferts ultérieurs, etc.). Les exports de données peuvent aussi concerner la mise en ligne, par exemple au travers d’un site web ou l’utilisation de technologies de type informatique en nuage (cloud computing). Un niveau de protection technique adéquat des données doit être assuré.

3. Mettre en place des mécanismes de contrôle d’accès et d’imputation : les SI manipulant des DCP doivent permettre de contrôler et d’imputer l’accès aux données pour ne l’accorder qu’aux personnes autorisées et dûment identifiées.

4. Gérer les incidents relatifs aux DCPM : le responsable de traitement informe sans délai en cas de tentative d’attaque ou d’incident pouvant avoir mené à une divulgation de DCP la chaîne de lutte informatique défensive (LID), la DRSD et le délégué à la protection des données (77) ([email protected]).

3. Protection juridique du personnel du ministère de la défense en matière de protection des données personnelles et de respect de l'anonymat

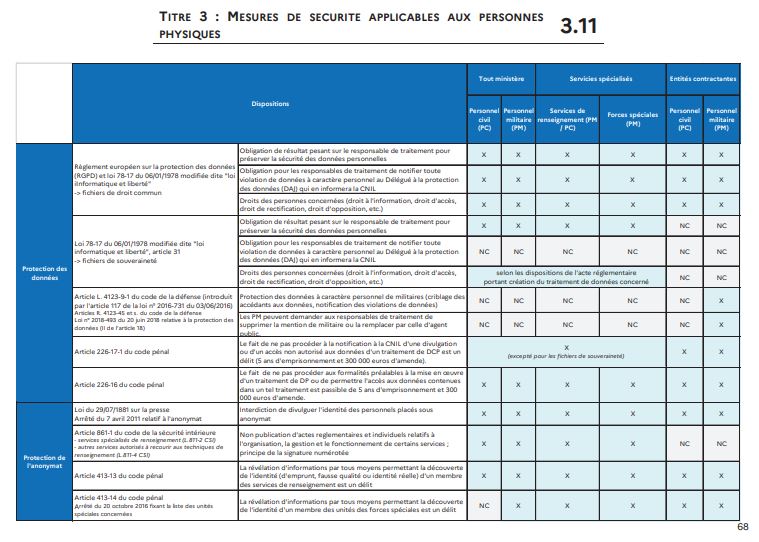

Plus largement, la protection juridique du personnel du MINARM (civils et militaires) en matière de protection des données (traitées par le ministère ou par d’autres organismes) et d’anonymat est définie dans le tableau ci-après.

TITRE 4 : MESURES DE SECURITE APPLICABLES AUX PERSONNES MORALES DANS LE CADRE DES CONTRATS PRINCIPES GENERAUX DE LA PROTECTION DU SECRET DANS LES CONTRATS

Référence : IGI 1300 – 4

Les principes évoqués dans la présente fiche s'appliquent à tout contrat de la commande publique, de sous-traitance aux contrats de la commande publique ou contrats de subvention, quel que soit son régime juridique ou sa dénomination, pour l'exécution duquel doivent être prises des mesures de protection du secret de la défense nationale.

La sensibilité des informations dans les contrats passés entre le ministère des armées et les personnes morales ainsi que leurs sous-contractants peut exiger la prise en compte rigoureuse des besoins de protection dans les contrats dès l’engagement de la consultation ou dès l’envoi à la publication de l’avis d’appel à la concurrence. Le rôle du prescripteur technique est à ce titre essentiel : il doit préciser le besoin de protection du secret dès le début de la procédure précontractuelle.

La mise en œuvre de ces mesures incombe aux responsables légaux des personnes morales. Les personnes morales titulaires des contrats se doivent en effet de mettre en œuvre les prescriptions réglementaires et contractuelles pour assurer la sécurité des informations et supports classifiés (ISC). Cette responsabilité vaut également vis-à-vis des sous-contractants de tout rang.

1. Expression du besoin de protection

Au regard de la protection des informations existent plusieurs types de contrats :

Pour toute procédure de passation devant aboutir à un contrat avec accès ou détention d’ISC (cf. fiche 4.5 et suivantes) ou à un contrat sensible (cf. fiche 4.3), le prescripteur technique, avec le concours de son officier de sécurité, doit préciser lors de la demande d’achat, le besoin de protection concernant la préparation et l’exécution du contrat.

L’expression de ce besoin fait l’objet d’une fiche de besoin de protection du secret, rédigée sous la responsabilité du prescripteur technique avec le concours de l’officier de sécurité de l’autorité contractante, qui doit impérativement être jointe à la demande d'achat.

2. Habilitation de la personne morale

L’habilitation d’une personne morale correspond au besoin de l’administration d’apprécier les garanties présentées avant d’attribuer un marché avec accès ou détention d’ISC.

La décision d'habilitation permet :

Les personnes morales doivent être habilitées, au plus tard à la date de signature du contrat (79), pour l’exécution de travaux classifiés dans le cadre d’un contrat conclu avec l’autorité publique, directement ou de manière indirecte, dans le cadre des soustraitances ou, pour les marchés publics de défense ou de sécurité, dans le cadre des souscontrats.

L’habilitation de la PM et de son responsable légal sont un préalable indispensable à l’habilitation du personnel de la société. A l’exception toutefois :

3. Simultanéité des procédures

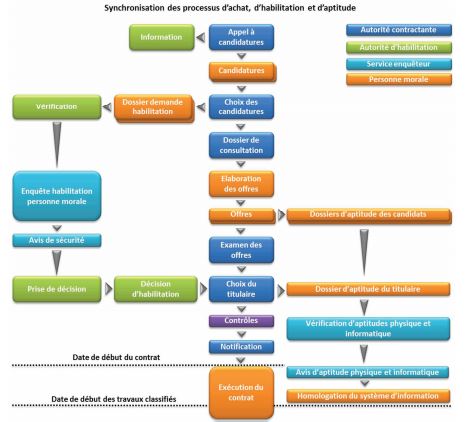

Le schéma suivant présente de façon synthétique la synchronisation classique des processus d’achat, d’habilitation et d’aptitude. L’habilitation est parfois exigée dès la phase précontractuelle. Les détails de chacune des étapes figurent dans les fiches 4.4 à 4.11.

4.1 : ACTEURS DES CONTRATS

Référence :

1. L’autorité d’habilitation

L’autorité d’habilitation est l’organisme chargé de délivrer les agréments des OS (cf. fiche 2.3) ainsi que les décisions d’habilitation (ou de refus) des personnes morales (PM) et de leur personnel, sur la base de l’avis de sécurité émis par le service enquêteur.